Höfundur:

Frank Hunt

Sköpunardag:

20 Mars 2021

Uppfærsludagsetning:

27 Júní 2024

Efni.

Kali Linux er hægt að nota í marga hluti, en er líklega þekktastur fyrir getu sína til að komast í gegnum eða „hakka“ netkerfi eins og WPA og WPA2. Það eru hundruð Windows forrita sem segjast hakka WPA; ekki nota það! Þeir eru bara svindl, notaðir af faglegum tölvuþrjótum til að hakka nýliða eða verðandi tölvuþrjóta. Það er aðeins ein leið til að tölvuþrjótar komast inn á netið þitt og það er með Linux stýrikerfi, þráðlausu korti með skjástillingu og airrack-ng eða álíka. Athugaðu einnig að jafnvel með þessum tólum er Wi-Fi sprunga ekki fyrir byrjendur. Grunnþekking á því hvernig WPA auðkenning virkar og nokkur þekking á Kali Linux og verkfærum þess er krafist, svo líklega mun tölvuþrjótur sem nálgast netið þitt ekki vera byrjandi!

Að stíga

Byrjaðu Kali Linux og skráðu þig inn, helst sem rót.

Byrjaðu Kali Linux og skráðu þig inn, helst sem rót. Tengdu þráðlausa millistykki fyrir sprautu (nema kortið þitt í tölvunni styðji það).

Tengdu þráðlausa millistykki fyrir sprautu (nema kortið þitt í tölvunni styðji það). Lokaðu öllum þráðlausum netum. Opnaðu flugstöð og sláðu inn airmon-ng. Þetta mun telja upp öll þráðlaus kort sem styðja skjá (og stungulyf) ham.

Lokaðu öllum þráðlausum netum. Opnaðu flugstöð og sláðu inn airmon-ng. Þetta mun telja upp öll þráðlaus kort sem styðja skjá (og stungulyf) ham. - Ef engin kort eru sýnd skaltu aftengja og tengja kortið aftur og athuga hvort það styður skjáham. Þú getur athugað hvort kortið styður skjástillingu með því að slá ifconfig í aðra flugstöð - ef kortið er skráð í ifconfig en ekki í airmon-ng þá styður kortið það ekki.

Sláðu inn „airmon-ng start“ og síðan tengi þráðlausa kortsins þíns. Til dæmis, ef kortið þitt heitir wlan0, myndirðu slá inn: airmon-ng byrja wlan0.

Sláðu inn „airmon-ng start“ og síðan tengi þráðlausa kortsins þíns. Til dæmis, ef kortið þitt heitir wlan0, myndirðu slá inn: airmon-ng byrja wlan0. - Skilaboðin „(skjástilling virk)“ þýðir að kortinu hefur verið komið í skjáham. Skrifaðu nafn nýja skjáviðmótsins, mon0.

Gerð airodump-ng á eftir nafninu á nýja skjáviðmótinu. Skjárviðmótið er líklegt mán.

Gerð airodump-ng á eftir nafninu á nýja skjáviðmótinu. Skjárviðmótið er líklegt mán.  Skoðaðu niðurstöður Airodump. Það mun nú sýna lista yfir öll þráðlausu netkerfin á þínu svæði ásamt miklum gagnlegum upplýsingum um þau. Finndu þitt eigið net eða það net sem þú hefur heimild til að framkvæma skarpskyggnispróf fyrir. Þegar þú hefur uppgötvað netið þitt á stöðugt fjölmennum lista, ýttu á Ctrl+C. til að stöðva ferlið. Skrifaðu niður rás netkerfisins þíns.

Skoðaðu niðurstöður Airodump. Það mun nú sýna lista yfir öll þráðlausu netkerfin á þínu svæði ásamt miklum gagnlegum upplýsingum um þau. Finndu þitt eigið net eða það net sem þú hefur heimild til að framkvæma skarpskyggnispróf fyrir. Þegar þú hefur uppgötvað netið þitt á stöðugt fjölmennum lista, ýttu á Ctrl+C. til að stöðva ferlið. Skrifaðu niður rás netkerfisins þíns.  Afritaðu BSSID markkerfisins. Sláðu nú inn þessa skipun: airodump-ng -c [rás] - bssid [bssid] -w / root / Desktop / [monitor interface]

Afritaðu BSSID markkerfisins. Sláðu nú inn þessa skipun: airodump-ng -c [rás] - bssid [bssid] -w / root / Desktop / [monitor interface]- Skiptu um [rás] fyrir rás markkerfisins þíns. Límdu netkerfið BSSID þar sem [bssid] er og skiptu um [skjáviðmót] fyrir nafn skjáviðmóts þíns, (mon0).

- Heild skipun ætti að líta svona út: airodump-ng -c 10 --bssid 00: 14: BF: E0: E8: D5 -w / root / Desktop / mon0.

Bíddu. Airodump þarf nú aðeins að athuga marknetið svo við getum fundið nákvæmari upplýsingar um það. Það sem við erum í raun að gera er að bíða eftir að tæki (tengist) netinu aftur og neyðir leiðina til að senda fjögurra vega handabandið sem þarf til að sprunga lykilorðið.

Bíddu. Airodump þarf nú aðeins að athuga marknetið svo við getum fundið nákvæmari upplýsingar um það. Það sem við erum í raun að gera er að bíða eftir að tæki (tengist) netinu aftur og neyðir leiðina til að senda fjögurra vega handabandið sem þarf til að sprunga lykilorðið. - Fjórar skrár munu einnig birtast á skjáborðinu þínu; Þetta er þar sem handabandið er geymt þegar það er tekið, svo ekki eyða þeim! En við erum í raun ekki að fara að bíða eftir að tæki tengist. Nei, það er ekki það sem óþolinmóðir tölvuþrjótar gera.

- Við ætlum í raun að nota annað flott tól sem fylgir airrack svítunni sem kallast aireplay-ng til að flýta fyrir ferlinu. Frekar en að bíða eftir því að tæki tengist, nota tölvuþrjótar þetta tól til að neyða tæki til að tengjast aftur með því að senda deauthentication (deauth) pakka í tækið og láta það halda að það sé ný tenging við routerinn. Auðvitað, til að þetta verkfæri virki, verður einhver annar að vera tengdur við netið fyrst, svo fylgstu með airodump-ng og bíddu eftir að viðskiptavinur komi. Þetta getur tekið langan tíma, eða bara smá stund, áður en sá fyrsti kynnir sig. Ef enginn mætir eftir langa bið, þá getur símkerfið verið niðri núna, eða þú ert of langt frá netinu.

Keyrðu airodump-ng og opnaðu aðra flugstöð. Sláðu inn eftirfarandi skipun í þessari flugstöð: aireplay-ng –0 2 –a [router bssid] –c [client bssid] mon0.

Keyrðu airodump-ng og opnaðu aðra flugstöð. Sláðu inn eftirfarandi skipun í þessari flugstöð: aireplay-ng –0 2 –a [router bssid] –c [client bssid] mon0. - –0 er flýtileið fyrir dauðaham og 2 er fjöldi dauðapakka sem á að senda.

- -a gefur til kynna bssid aðgangsstaðarins (router); skipta um [router bssid] fyrir marknet BSSID, til dæmis 00: 14: BF: E0: E8: D5.

- -c gefur til kynna BSSID viðskiptavini. Skiptu um [viðskiptavinur bssid] fyrir BSSID tengda viðskiptavinarins; þetta kemur fram undir „STATION“.

- Og mon0 þýðir auðvitað aðeins viðmót þessa skjás; breyttu því ef þitt er öðruvísi.

- Heildarverkefni lítur svona út: aireplay-ng –0 2 –a 00: 14: BF: E0: E8: D5 –c 4C: EB: 42: 59: DE: 31 mon0.

Ýttu á ↵ Sláðu inn. Þú sérð hvernig aireplay-ng sendir pakkana og á nokkrum augnablikum ættirðu að sjá þessi skilaboð á airodump-ng glugganum! Þetta þýðir að handabandi hefur verið skráð og lykilorðið er í höndum tölvuþrjótsins, í einni eða annarri mynd.

Ýttu á ↵ Sláðu inn. Þú sérð hvernig aireplay-ng sendir pakkana og á nokkrum augnablikum ættirðu að sjá þessi skilaboð á airodump-ng glugganum! Þetta þýðir að handabandi hefur verið skráð og lykilorðið er í höndum tölvuþrjótsins, í einni eða annarri mynd. - Þú getur lokað aireplay-ng glugganum og smellt á Ctrl+C. í flugstöðinni á airodump-ng, til að hætta að fylgjast með netkerfinu, en ekki gera þetta ennþá, ef þú þarft einhverjar upplýsingar síðar.

- Frá þessum tímapunkti er ferlið alveg á milli tölvunnar þinnar og þessara fjögurra skjala á skjáborðinu. Af þeim er .cap sérstaklega mikilvægt.

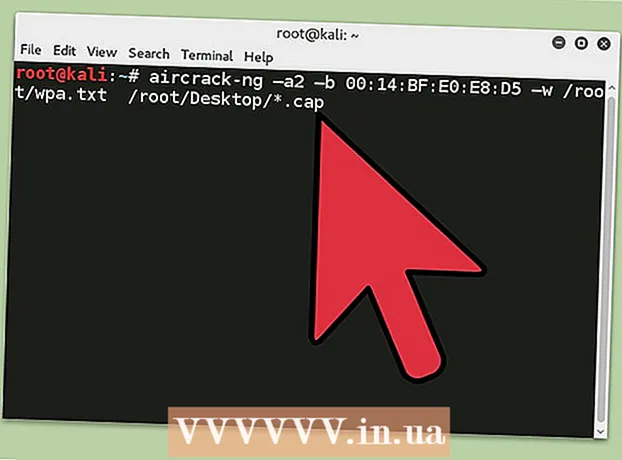

Opnaðu nýja flugstöð. Sláðu inn skipunina: aircrack-ng -a2 -b [router bssid] -w [path to wordlist] /root/Desktop/*.cap

Opnaðu nýja flugstöð. Sláðu inn skipunina: aircrack-ng -a2 -b [router bssid] -w [path to wordlist] /root/Desktop/*.cap- -a er notuð með airrack aðferðinni til að sprunga handabandið, aðferðin 2 = WPA.

- -b stendur fyrir BSSID; skipta um [router bssid] fyrir BSSID markleiðarans, svo sem 00: 14: BF: E0: E8: D5.

- -w stendur fyrir orðalista; skiptu um [slóð að orðalista] fyrir slóð að orðalista sem þú sóttir. Til dæmis ertu með "wpa.txt" í rótarmöppunni. Svona "/ root / Desktop / *".

- .cap er leiðin að .cap skránni með lykilorðinu; stjarnan ( *) er jókstákn í Linux og miðað við að engar aðrar .cap skrár séu á skjáborðinu þínu ætti þetta að virka fínt eins og það er.

- Heildarverkefni lítur svona út: aircrack-ng –a2 –b 00: 14: BF: E0: E8: D5 –w /root/wpa.txt /root/Desktop/*.cap.

- Bíddu eftir að airrack-ng hefji lykilorðbrotsferlið. Hins vegar mun það aðeins sprunga lykilorðið ef lykilorðið er í orðabókinni sem þú valdir. Stundum er þetta ekki raunin. Ef svo er, þá geturðu óskað eigandanum til hamingju með að net hans sé „ógegndræpt“, auðvitað aðeins eftir að hafa prófað hvern orðalista sem tölvuþrjótur gæti notað eða búið til!

Viðvaranir

- Brot á Wi-Fi interneti án leyfis er talið ólöglegt athæfi eða glæpur í flestum löndum. Þessi kennsla er til að framkvæma skarpskyggnispróf (reiðhestur til að gera netið öruggara) og nota þitt eigið prófkerfi og leið.

Nauðsynjar

- Árangursrík uppsetning á Kali Linux (sem þú hefur líklega þegar gert).

- Þráðlaust millistykki sem hentar fyrir inndælingu / skjástillingu

- Orðalisti til að reyna að „sprunga“ lykilorð handbandsins þegar það er framið